Alkeemialabor viis 2014. aasta veebruari- ja märtsikuus Tallinnas läbi 2,4GHz andmesideseadmete turvalisuse uuringu, mille kulgu ja tulemusi kirjeldan põgusalt siinsamas veebilehel.

21. veebruari ja 12. märtsi vahemikus läbi viidud uuringus osalesid (soovist või tahtest olenemata) kõik ettevõtted ja eraisikud, kelle Wifi-ruuter tekitas avalikule pinnale kiirguva leviala. Uuringu eesmärgiks oli kaardistada peamiselt Tallinna kesklinna piirkonnas vabalt leitavaid raadiokohtvõrke ning analüüsida tuvastatud võrguseadmete turvalisust. Ruuteritele juurdepääsuks puudus vajadus, kõik leitud ja kaardistatud kohtvõrgud on eetris nähtavad otse tänavalt. Uuring viidi läbi kasutades vabamüügis saadaolevaid seadmeid ning avatud lähtekoodiga tarkvara. Seire hõlmas andmesideseadmete poolt tekitatud ning avalikule pinnale ulatuvate kiirgusväljade GPS-põhist geopositsioneerimist, kaardistamist ja leitud seadmete krüpteeringuseadete tuvastamist passiivse eetriseire režiimis (RFMON). Aktiivsete ründetestide läbi viimiseks puudus vajadus.

Wifi-seireks kasutatud vahendid:

- läptop + Linux + Kismet

- AWUS036NHR USB adapter

- ARS-N19M BP 2,4GHz 9dBi antenn magnetalusel

- BU-353 gps-moodul

- sõiduauto

Kokku registreeriti 18 344 raadiokohtvõrku, millest 11 256 pääsupunkti on konfigureeritud kasutama WPA või WPA2 krüpteeringut. Sealhulgas WPA osakaal jäi 1200 võrgu piiridesse. Kuigi WPA2 krüpteeringut võib lugeda küllaltki tõhusaks kaitsevahendiks traadita andmesidevõrgule omavolilise ligipääsu tõkestamisel, on nii WPA kui ka WPA2 tänu kiirelt arenevate graafikaprotsessorite jõudluse rakendamisele järjest lihtsamalt murtavad.

Täiesti eraldi võib välja tuua ruuterid, mille seadistamisega omanik üldse vaeva ei ole näinud. Ruuter võib küll kasutada WPA või WPA2 krüpteeringut, kuid seadmega (tavaliselt interneti teenusepakkuja poolt) kaasa antud võti (näiteks 1D2EA570FC), mis tõsi küll, jätab teadmatule kasutajale turvalise mulje, on leitav mõne sekundi jooksul. Seda tänu muutmata võrgutunnusele e. SSID’le, milles leiduva viimase kuue sümboli põhjal on ruuteri võrguparool välja arvutatav. Säärasele ründele alluvate SpeedTouch7E3F61, Thomson12BA4D jm sarnase SSID’ga ruuterite osakaal raadioeetris on ~8%.

1016 seadme seadistustes oli võrguliikluse kaitseks määratud WEP krüpteering. Kui otsida võrdlust WEP-protokolliga “kaitstud” raadiokohtvõrgule, võib kujutada ette lukustatud raudust, mille külge on kleebitud kollane paberilipik ukse avamiseks tarviliku numbrikombinatsiooniga. Nähtav kood on vaja vaid ukse kõrval asuvalt sõrmistikult sisestada ning avanebki juurdepääs kõigele, miks ukse taga “peidus”. Teisisõnu – WEP-algoritmi kasutamine traadita andmeedastuseks lootusega eetris levivat ja seadmega ühendatud kohtvõrgus leiduvat informatsiooni võõra “pilgu” eest kaitsta on naiivne. Teadjamad ehk mäletavad intsidenti sajandi algusest, kus tuntud andmeturbeekspert demonstreeris WEP-rünnet Tallinna Psühhiaatriahaigla raadiovõrgule. Ligipääsetavaks osutusid asutuse kohtvõrgus salvestatud andmed sh. andmebaasid isikuandmetega. See toimus ~13 aastat tagasi…

WEP-turvatud võrgu kaitse murdmiseks kulub ründajal harva üle minuti. Ka MAC-filtreeringu kasutamine WEP protokollile lisaks ei anna oodatud tulemust, kuna autoriseeritud MAC aadessi saab samuti raadioeetrist kinni püüda ning vähese vaevaga oma võrguseadmele kopeerida (MAC spoofing).

Kuigi peamiseks eesmärgiks oli saada ülevaade Tallinna kesklinna piirkonnast on kaardistatud ka osaliselt Mustamäe, Lasnamäe ja isegi Sõjamäe-Ülemiste vahel leitavaid raadiovõrke.

Alltoodud kaardirakendus võimaldab sirvida WEP-seadistusega ruutereid.

Omaette riskigrupi moodustavad avatud võrgud.

Eetris leidub küllaldaselt vabakasutuseks üles seatud raadiovõrke, millega ühendudes on lisaks internetile “boonusena” ligipääsetav ka kogu ruuteriomaniku sisevõrk. Seejuures ei pane imestama, kui nendesamade vabavõrku tekitavate pääsupunktide administratiivseadedki on muutmata ununenud.

Tallinna kesklinna kaubanduskeskuses eksisteerib turvakrüpteeringuta raadiovõrk nimega “linksys”, millega sülearvuti või nutiseade olenevalt konfiguratsioonist lausa automaatselt ühendust võib võtta. Võrku ühendudes annab turvariskiks seadistatud ruuter ligipääsu kaupluseketi kassaterminalidele, VoIP-telefonidele ja turvakaameratele. Firma siseinfo on kõigile möödujaile avatud.

Mitmed aktivistid on aastaid püüdnud tõsta inimeste teadlikkust raadiovõrkudega seonduvatest turvariskidest ning Interneti ja nutiseadmete plahvatusliku levikuga kaasnevatest ohtudest kasutajate isikuandmetele. Seejuures tundub, et olukord raadioeetris 2,4GHz lainealas muutub järjest kirjumaks, sest tänapäeval suudab pea iga nutiseade tekitada mobiilse leviala. Mõned seesugused sattusid ka käesoleva uuringu nimekirja.

Kuidas veenduda võrgukonfiguratsiooni turvalisuses?

Kindlaim meetod on läbi viia andmeturbe audit, mille käigus teostab auditeerija tellijaga kooskõlastatult võrguseadmete ründeteste. Läbi viidavat auditit protokollitakse. Teenusega kaasnevalt esitatakse kliendile auditeerimisraport, kus on välja toodud võrguanalüüsi tulemused, avastatud turvariskid, nende maandamiseks võrgukonfiguratsioonis vajalikud muudatused ning soovitused edaspidiste turvariskide vältimiseks.

Mida peaks ette võtma raadiovõrgu turvataseme tõstmiseks?

Esmase abinõuna raadiovõrgu distantsründe ennetamisel tuleks vähendada ruuterite ebaotstarbekat leviulatust. Selleks peab wifi-ruuter võimaldama saatevõimsuse seadistamist. Mitmete riistvaratootjate seadmetel puudub selline võimalus. Sel puhul tuleks vahetada ruuteri tarkvara mõne vabalt allalaetava, ruuteri riistvaraga kokkusobiva distributsiooni vastu, mis nõutud funktsionaalsust võimaldab. Saatevõimsuse muutmisvõimaluseta wifi-ruuteri kasutamine tuleb turvalisust taotlevas raadiovõrgulahenduses välistada. Kui ruuteri riistvara ei võimalda ka tarvarauuenduse abil saatevõimsust madalamaks muuta, tuleks seade ümber vahetada.

Ebaotstarbekaks nimetan raadiosignaali, mille kiirgusvõimsus võimaldab ühenduda raadiovõrku võrguomaniku poolt kontrollimatult pinnalt, mis jääb väljapoole raadiovõrgu teenindussfääri või paikneb lausa väljaspool territooriumit, näiteks tänavalt.

Samuti tuleks ruuteri tarkvaras vajadusel raadiovõrgu krüpteeringuseaded WPA2 krüpteeringule ümber seadistada.

Ohud:

- Ebaotstarbekalt laiale pinnale kiirguva levialaga raadiovõrku on võimalik ühenduda pikalt distantsilt. Ründajal on seeläbi lihtne jääda märkamatuks ka pikemate võrguhõiveintsidentide jooksul, mil eesmärgiks on sisevõrgu liikluse monitooring ja salvestamine hilisema analüüsi tarvis.

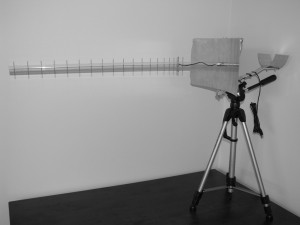

Fotol statiivile kinnitatud seadmega saab vaikimisi seadistatud saatevõimsust ja originaalantenne kasutava wifiruuteriga ühenduda 180m kauguselt. Läbi viidud testi ajal varjasid otsenähtavust 40m ulatuses võsastik ja puuvõrad.

Käepärase kandekonstruktsiooniga suunatoimelise seadme abil saab kindlaks määrata raadiovõrgu pääsupunktide ligikaudseid asukohti. Kombineerituna erinevate antennidega on levitundlikkust võimendavat lainepeegeldit edukalt katsetatud avalikku teenusvõrku ühendumisel 6,4km pikkuselt distantsilt.

- Säärasel moel salvestatud andmejadast saab huviline tasuta levitatava tarkvara abil välja filtreerida võrku ühendatud tööjaamade, printerite, salvestus- jt. seadmete vahel liikunud dokumendid, failid ja e-kirjavahetuse ning internetipäringud.

- Ligipääsetavaks muutuvad hoonete videovalve- ning automatiseerimissüsteemid, katkematu toitepinge allikad ja VoIP-telefoniseadmete mälupangad; samuti võrku ühendunud nutiseadmed, andmevarundussüsteemid, ip-terminalid.

Raadiokohtvõrkude turvalekkega seonduvad riskid:

Teabehõive, isikuandmete väärkasutus, konfidentsiaalsete andmete sattumine võõrastesse kätesse.

22.04.14 läbi viidud wifi-seirest Tornimäel loe siit.

23.04.14 wifi-seire Rocca al Mare kaubanduskeskuses.

29.04.14 Admirali Maja / WTC Tallinn ärihoonetest lekkivad võrgud.

02.09.14 võrgupüük Kuressaares.